setoolkit做钓鱼网站

setoolkit是个社工工具

Select from the menu:

Social-Engineering Attacks 社会工程攻击

Penetration Testing (Fast-Track) 渗透测试(快速通道)

Third Party Modules 第三方模块

Update the Social-Engineer Toolkit 更新社会工程师工具包

Update SET configuration 更新set设置

Help, Credits, and About 帮助,积分和关于

Exit the Social-Engineer Toolkit 退出

我们选1

- Spear-Phishing Attack Vectors 钓鱼攻击载体

- Website Attack Vectors 网站攻击载体

- Infectious Media Generator 传染性媒体生成器

- Create a Payload and Listener 创建一个有效载荷和听众

- Mass Mailer Attack 邮件群发攻击

- Arduino-Based Attack Vector 基于Arduino的攻击载体

- Wireless Access Point Attack Vector 无线接入点攻击载体

- QRCode Generator Attack Vector QRC代码生成器攻击向量

- Powershell Attack Vectors Powershell攻击载体

- Third Party Modules 第三方模块

我们选2

- Java Applet Attack Method

- Metasploit Browser Exploit Method

- Credential Harvester Attack Method

- Tabnabbing Attack Method

- Web Jacking Attack Method

- Multi-Attack Web Method

- HTA Attack Method

我们选3

- Web Templates

- Site Cloner

- Custom Import

我们选2

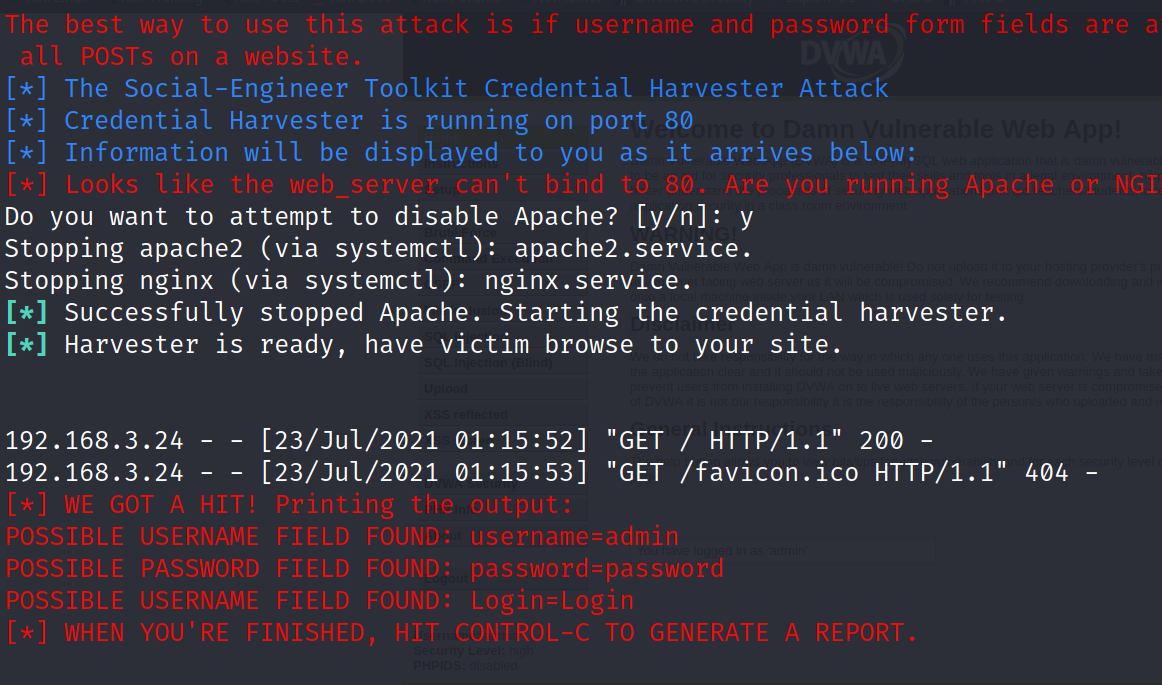

监听为本机 直接回车

输入要监听的网站

访问192.168.3.24

可以看到DVWA页面输入密码发现又出现同样的页面其实域名已经变了再输入一次

返回setoolkit发现已经得到了账号密码